Es gab wieder ein neues Update!

Bildschirmfoto vom 2022-05-10 20-36-50.png

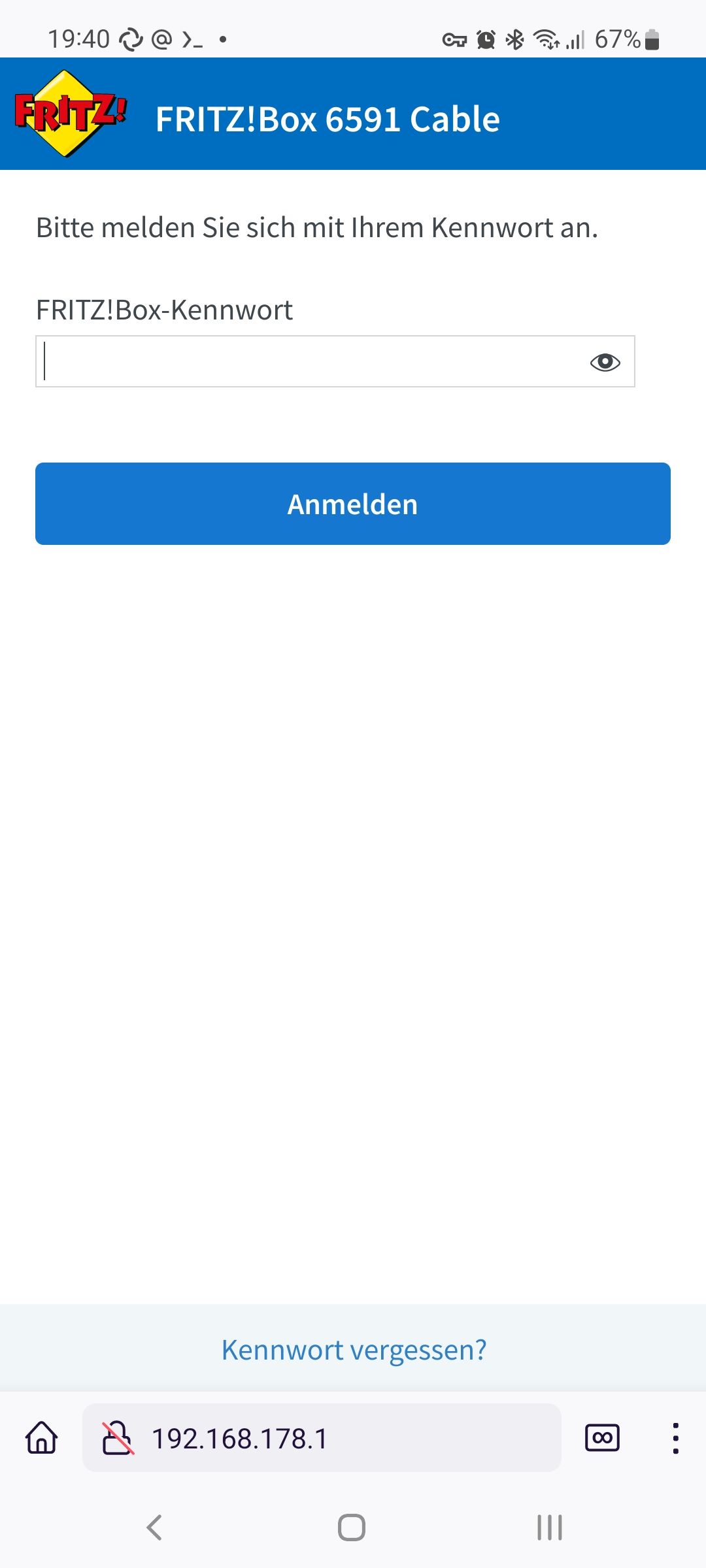

Wollen wir mal sehen, ob sich im Wireguard Bereich etwas getan hat.

Es gibt jetzt einen eigenen Reiter, wenn ich mich korrekt erinnere.

Bildschirmfoto vom 2022-05-10 20-35-04.png

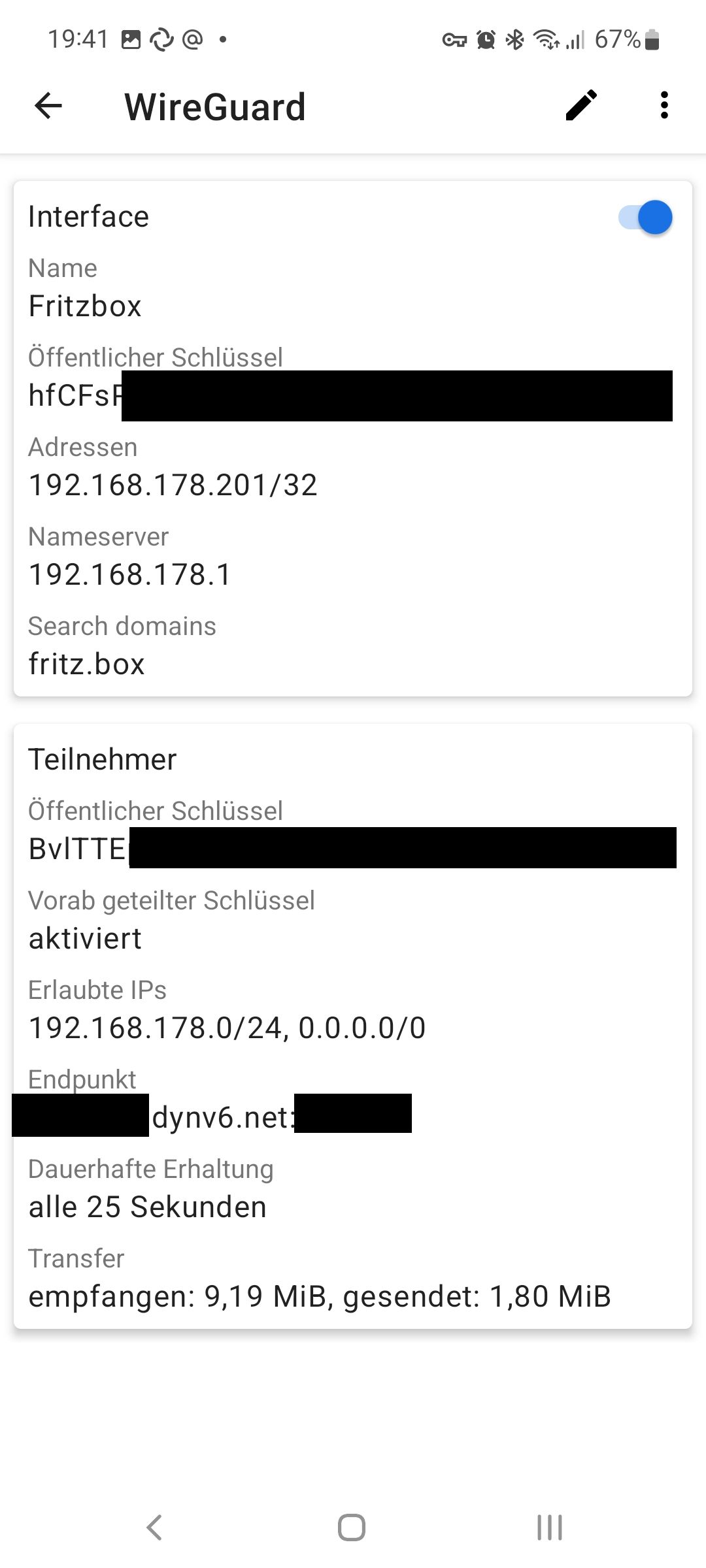

Hier kann man jetzt die Wireguard Einstellungen sich anzeigen lassen, ein Feature was ich mir in der Feedback EMail gewünscht hatte.

Bildschirmfoto vom 2022-05-10 20-35-47.png

Das sieht dann so aus.

Bildschirmfoto vom 2022-05-10 20-36-06.png

Bildschirmfoto vom 2022-05-10 20-36-28.png

Ich denke, jetzt hat man ausreichend Informationen, um bei Problemfällen sich mit den Einstellungen zu beschäftigen. Danke AVM, das ihr so auf das Feedback der Kunden reagiert. 👏